Una historia muy cotidiana

Nicàssia y Josep Manel son madre e hijo. Una madre y un hijo que, como todas, usan sus móviles durante su día a día. Cuando Josep Manel empezó a tener móvil (y a salir con sus amigos, y a buscar nuevas aficiones) Nicàssia se preocupó. ¿Qué pasaba entre él y la pantalla? ¿Qué leía o qué miraba, qué aprendía?

Fruto de esta preocupación, Nicàssia instaló un programa de control parental en el móvil de Josep Manel. Sabía qué webs miraba, con quién hablaba, dónde iba... ¿Os suena? ¿Qué tipo de relación fomenta Nicàssia con su hijo?

Podemos empatizar con la preocupación de una madre que quiere proteger sus seres queridos, pero los mecanismos de control digital no nos ayudan a construir una relación sana. Al contrario, establecen un vínculo de desconfianza, tanto entre ellos como hacia la tecnología. Josep Manel, consciente de este control, se autocensuraba en su vida digital. Esta tensión le generaba ansiedad, y buscaba mecanismos para huir de esta sobreprotección.

La vigilancia como mecanismo estatal

Cambiamos el nombre de Nicàssia por el de cualquier gobierno y el de Josep Manel por el de sus ciudadanos. Los mecanismos de control digital de la población están regulados y solo se pueden usar en casos autorizados. Hablamos de software sofisticado, que solo pueden usar estados en casos de seguridad. Tenemos un marco legal que, como ciudadanas con presencia digital, nos protege de la extracción de nuestros datos (GDPR), como de posibles acciones poco lícitas de las grandes plataformas (Ley de Servicios Digitales).

Con todo, este marco no nos protege de acciones de vigilancia, como hemos podido ver recientemente con el uso del software Pegasus de la empresa israelí de espionaje NSO Group hacia miembros del gobierno catalán y personas próximas. El escándalo político que ha generado este caso pone sobre la mesa una práctica de los estados para vigilar las propias fronteras internas, para mantener un equilibrio social tranquilo. Es un caso de espionaje dirigido, que tiene un coste muy alto y que afecta tanto a las figuras públicas como toda su red de contactos y relaciones.

También tenemos otros mecanismos de espionaje más barato, pero con las mismas pretensiones de control social. El espionaje masivo, ejecutado tanto por los gobiernos como por las grandes compañías tecnológicas se realiza a través del control de la actividad de los dispositivos móviles. Desde el año 2006 no podemos comprar una tarjeta móvil sin vincularla a un número de identificación personal y, a pesar de que el Tribunal Europeo de Derechos Humanos declaró esta directiva ilegal, pocos estados han retirado su aplicación.

Esta estrategia de espionaje masivo comporta guardar, durante un mínimo de dos años, todos los datos recogidos a través de la conexión de nuestros dispositivos móviles: ubicación (desde dónde nos conectamos), red de contactos (a quiénes llamamos o con quiénes contactamos) o qué hacemos (qué aplicaciones o servicios utilizamos). Esta gran base de datos recoge información de todas nosotros, y la mantiene lista para usar en el momento que se considere oportuno.

¿Qué podemos hacer? Estrategias ante la normalización del control

Ante este escenario orwelliano de control, apostamos por estrategias de autodefensa digital, que a menudo conllevan un empoderamiento y aprendizaje tecnológico.

Primero, cuidar nuestra red de contactos. Usar apps de mensajería seguras para comunicarnos y usar los servicios de llamada que estas nos ofrecen son dos buenas estrategias para proteger la información de con quien estás hablando.

También es crucial confiar en nuestras tecnologías. Apostar por proveedoras de servicios de Internet o de productos tecnológicos que nos generen confianza. ¿Confiamos en todas las aplicaciones que tenemos en nuestro dispositivo móvil? ¿Sabemos realmente qué es lo que hacen? La apuesta por el software libre y de código abierto es clave. Una buena manera de asegurarnos que nuestras apps son de confianza es instalarlas a través de F-Droid.

Los programas espía (Pegasus, u otros menos famosos) usan los agujeros de seguridad de los sistemas de nuestros móviles para poder instalar sus mecanismos de seguimiento y control. Mantener el móvil actualizado es clave para irlos eliminando a medida que se vayan detectando. Pero los agujeros de seguridad buscados, las puertas traseras instaladas a través de apps preinstaladas, son más difíciles de eliminar. Rootear nuestro móvil (o hacer jailbreak) e instalarnos sistemas operativos móviles más seguros es la manera que tendremos de saltarnos las limitaciones impuestas por los fabricantes de móviles y tomar el control (ser administradoras) de nuestros dispositivos de bolsillo.

Estas son acciones preventivas. Pero, ¿qué podemos hacer si sospechamos de alguna app espía a nuestro móvil? Estas son algunas de las recomendaciones, que nos permiten detectar software espía menos o más sofisticado:

- Revisa las aplicaciones que tienes instaladas. ¿Hay alguna aplicación aparentemente sencilla, pero que esté usando muchos permisos?

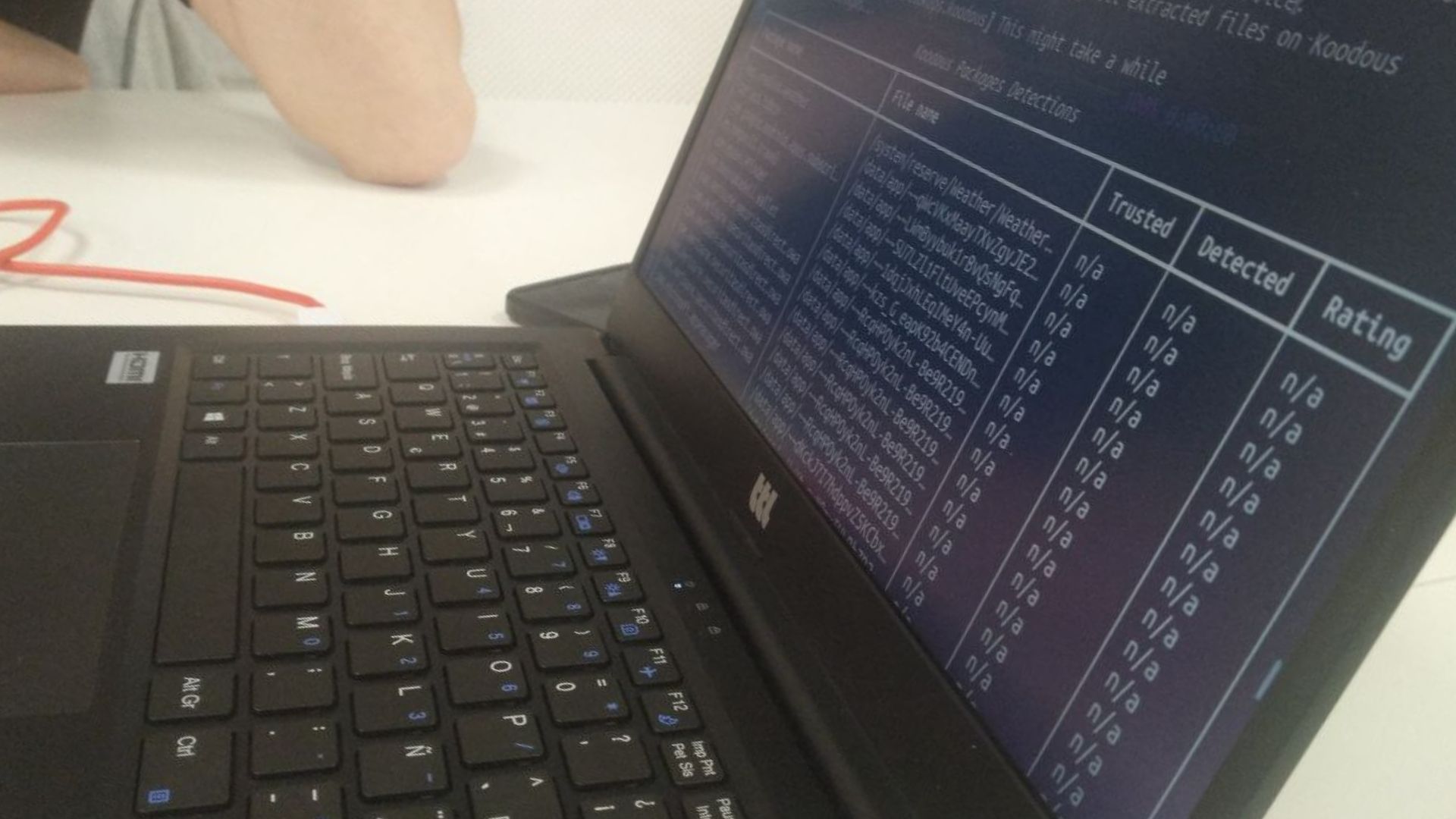

- ISDi es una herramienta de análisis de software de dispositivos Android y iOS basada en un listado de software espía conocido. Funciona en Linux y MacOS y una vez instalada es bastante intuitiva de usar.

- Amnistía Internacional, en la colaboración con CitizenLab, ha desarrollado un programa de detección de software espía, entre ellas detecta Pegasus. MVT funciona en dispositivos Android y iOS, nos permite revisar si las diferentes aplicaciones instaladas, visibles o no, se consideran software espía. Funciona sobre línea de órdenes y necesitamos haber instalado previamente Python.

Estas son herramientas de análisis forense de dispositivos móviles. Pueden darnos información útil, pero en caso de sospechar de estar sufriendo una vulneración de tus derechos digitales, ponte en contacto con tu colectivo hacktivista de confianza!

Durante la sesión Pegasus o la normalización del control, hecha el 10 de mayo del 2022 al Canòdrom se compartió información y documentación. Aquí podréis encontrar el manual de instalación de las herramientas trabajadas y también la presentación con todos los enlaces comentados.